近期,在Google的5月份安全公告中,一个等级为严重的漏洞被批露,该漏洞覆盖了除Android10以外,几乎所有版本的设备,通过该漏洞,恶意软件可以在完全隐藏自身的情况下劫持其他应用,并通过钓鱼或诱导的方式合法获取权限,由于其极难察觉,一旦用户中招,个人数据与敏感信息,如照片、短信、通话记录、账号和密码、GPS定位等信息将被盗取。该漏洞利用了多任务功能的漏洞,当用户安装了伪装成普通应用的APP之后,恶意应用可以冒充为设备上任意一款应用的Activity,这体现在,当用户点击被劫持的APP图标之后,显示的是恶意应用叠加在正常APP界面上的钓鱼Activity,通过这个界面来诱导用户给予应用权限,输入账号密码来实现恶意的功能, ...

随着法律法规的完善,个人隐私的重视程度不断得到重视,APP中的隐私政策要单独成文,展现给用户授权,在未得到用户的同意的情况下是不得擅自收集用户信息,且不得强制用户授权。个人信息中,常用于收集的设备与环境信息包括:设备型号与序列号、设备 MAC 地址、已安装的app列表、唯一设备识别码(如IMEI/android ID/SIM卡/IMSI信息等)、GPS以及定位、传感器数据等,这些数据也通常是第三方sdk所采集的热点数据,针对这点,在实际开发中, ...

近期的样本分析中,因需要清理类似的插件化恶意应用,我们针对性的对此类应用进行了排查。我们扫描了上万来自某应用市场的样本,其中样本的种类分布如下:这次的扫描结果也令我们大为吃惊,我们最终发现了100余款恶意的APP,此类APP多数为游戏或工具类软件,以下是其中部分恶意软件的应用名称:这些应用少有几万,多则百万的下载量,且重打包并植入了恶意代码,可见其影响力巨大!仅一个渠道就有上百的恶意应用,难以想象有多少恶意应用被分发出去。列表中已经下架的一款应用,下架前有着百万的下载量,现已通过更换图标以及特征的方式重新上架,这样便可以在被杀毒检测出来后,更改掉自身的指纹规避查杀,此技术俗称为免杀。换了马甲重新来过,可谓野火烧不尽,春风吹又生。 ...

几个月前,Trustlook安全研究人员在使用其移动样本深度分析审核平台App Insight对国内某应用商店进行常规审核时,截获了一款利用沙盒技术规避查杀的流量木马,进而顺藤摸瓜,挖掘出了背后的黑产利益链。(传送门:https://blog.trustlook.com/hei-chan-li-qi-an-zhuo-duo-kai/)虽然文章在当时引起了很大的反响,但最近我们发现该作案团伙的活动并未姑息,而是依旧活跃在各大应用商店等渠道,进行着不法牟利。本月,我们通过App Insight再次拦截到了一部分样本,并从中抽取了其中一款APP的存档:截至目前,该应用在某应用商店已经高达228余万次的下载,在其他的各应用商店也近百万的下载。我们通过研究发现该应用具备极高的威胁: ...

There are more and more unethical hackers tampering legit mobile applications. By injecting Ads or virus code, and then publishing the repackaged applications on ...

【编者按】 昨天(8月22日)本篇博客发布后不久,我们收到了文章提到的其中一家厂商的反馈,他们表示在其提供给APP开发者的《InfoBeat数据服务条款》第6.1.4条中已有如下声明: “可以通过本公司提供给您的软件、插件或其他工具收集并存储的数据包括但不限于:SDK 或 API 版本,平台,时间戳,应用标识符,应用程序版本,应用分发渠道,开放性独立设备标识符 (Open UDID) ...

Part1 从样本看Virtual App在黑产中的应用4月初,Trustlook安全研究人员在使用App Insight对国内某商店进行常规审核时,截获了一个名为“换机精灵”的样本,该应用作为一款换机工具,实则为恶意刷量木马,截止我们发现样本的当日,该应用在国内各大软件市场拥有高达上亿次下载,以下为样本的存档信息: 该恶意软件具备极高的威胁: 具备远程控制的安装任意应用/插件并执行的后门; 利用沙盘技术并主动检测各类杀毒软件逃避检测; 脚本模拟点击、恶意创建桌面快捷方式等; 申请大量权限,收集设备隐私数据并传输到 ky.5rob.com ...

如果你是一个安卓应用的开发者,那么你一定对热更新的概念有所了解,甚至你的应用中也采用了某种热更新技术。热更新技术在几年前就被人提出,自然是有其市场诉求。当一个应用发布之后,开发者突然发现了一个严重bug需要紧急修复,然而从代码修改测试,联系应用商店更新,用户下载更新,需要一个很繁琐的流程。然后对于bug自身的修改也许只是一行代码或一个变量的调整。面对这样的情况,安卓的开发者开始寻求简单快捷的更新方式,热补丁技术应运而生。随着最开始的Dexposed,Q-zone超级补丁,Andfix,到现在的Tinker,Sophix,热补丁技术在这些年也有了很多的改进和完善。之前也会很多非常好的文章介绍常见的热补丁技术。在这里非常推荐Sophix团队人员出版的《Android热修复技术原理》 ...

In recent years, there have been many data breach events even from some very well-known enterprises, and the security of personal privacy has been ...

近年来,多起诸如大数据杀熟,个人信息买卖,数据库泄露事件发生,个人隐私的安全不断地引起人们的注意,如何有效的保护个人信息安全成为了新的难题,而注重个人隐私安全也是用户需要注意的事情。2019年的3.15晚会上,央视报道了使用WiFi探针功能窃取用户隐私的事件,只要用户的手机开启了WiFi功能,搜索身边的无线网络,就会被通过“某种手段”还原成用户画像,你的姓名,手机号,年龄,收入范围等个人信息将被对方采集,这一过程有点耸人听闻吧?那么WiFi功能是如何泄露个人信息的呢?WiFi在主动扫描时,会主动发送自己的设备信息来询问附近是否有可用的WiFi热点,而这个设备信息中, ...

作者:月落前言勒索软件多伪装成一些系统功能组件,或一些特殊功能的APP(如色情、游戏外挂、正规应用破解版等),诱骗用户进行安装,在索要系统的一些权限之后,锁定用户的设备,并进行敲诈。多数勒索软件由于自身的设计或bug,以及高版本安卓系统上API的限制,即便用户交了赎金也无法成功解锁,这将直接导致数据的丢失,个人信息的泄露,甚至信用卡被盗刷,对用户造成了极大的损失。调查通过一系列的样本研究与受害者反馈,得知勒索软件通常有两种类型:锁屏类文件加密类索要赎金的形式包括但不限于:支付宝/微信转账、比特币交易、索要信用卡信息。 ...

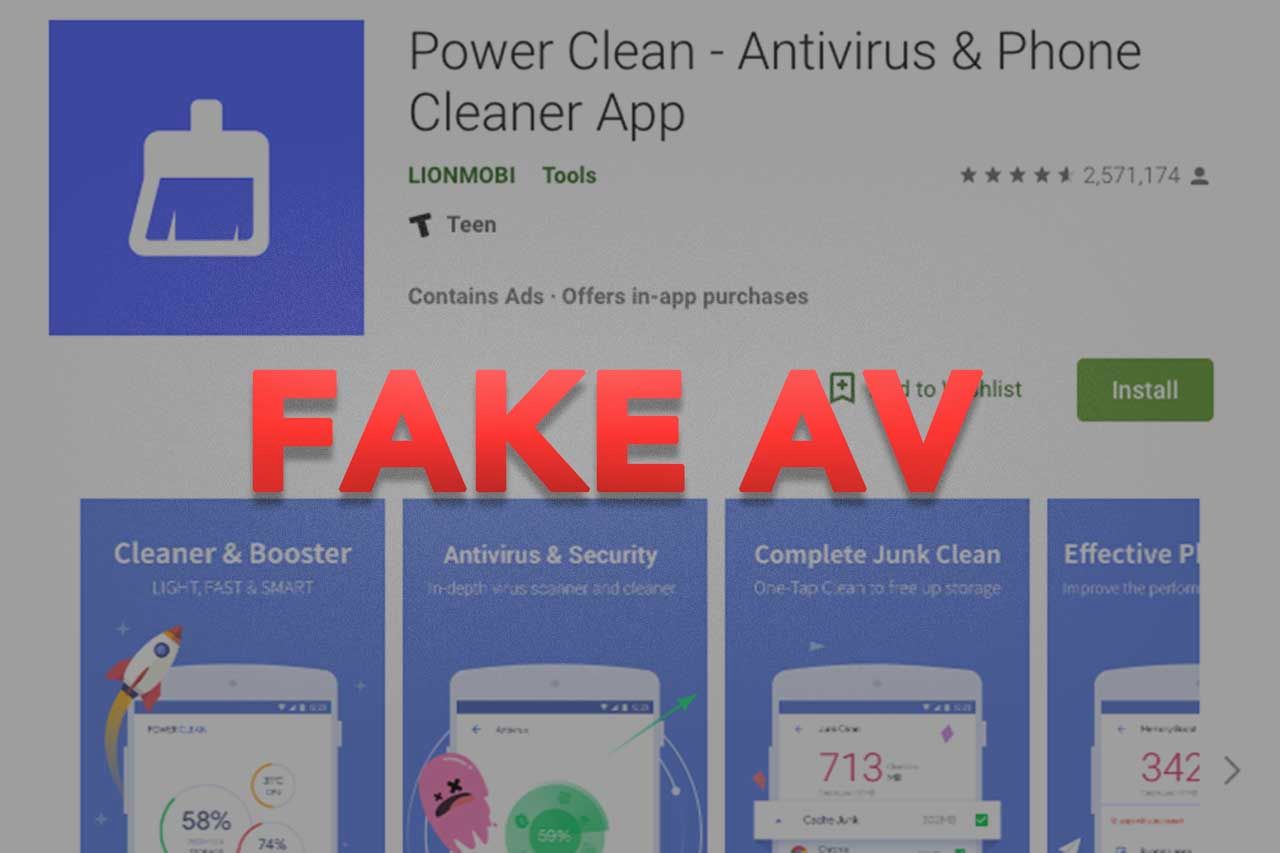

由于Android生态系统对用户更加开放,因此你可以从许多来源下载和安装任何应用程序,而不仅仅是谷歌应用商店。但是,App开发人员和恶意软件作者也获得了同样的便利。安全问题始终是Android用户关心的一个重要话题,特别是对于中国用户。出于这个原因,市场上有很多针对Android发布的安全应用程序。在本系列中,我们将通过测试分析一些知名的安全移动应用程序,让非技术用户来了解它们真正的性能表现。让我们先从Play商店中一个非常受欢迎的应用程序开始:来自Lionmobi的Power Clean - Antivirus&Phone Cleaner App。在谷歌应用商店,你可以看到几款来自Lionmobi公司的安全和工具类应用,我们测试分析了其中所有和安全相关的应用。但是在这篇文章中我们重点关注Power ...