Trustlook's Integration with OKC (OKX Chain)

San Jose, California, Oct. 19, 2022, Trustlook, the global leader ...

近期的样本分析中,因需要清理类似的插件化恶意应用,我们针对性的对此类应用进行了排查。我们扫描了上万来自某应用市场的样本,其中样本的种类分布如下:

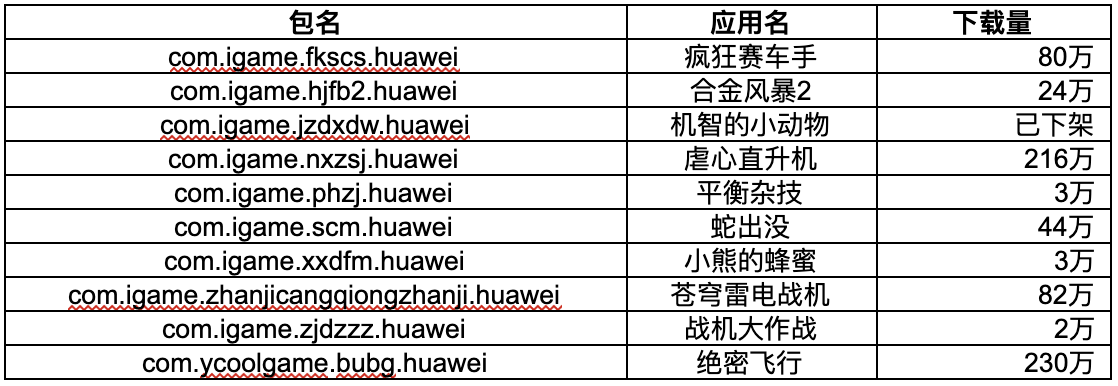

这次的扫描结果也令我们大为吃惊,我们最终发现了100余款恶意的APP,此类APP多数为游戏或工具类软件,以下是其中部分恶意软件的应用名称:

这些应用少有几万,多则百万的下载量,且重打包并植入了恶意代码,可见其影响力巨大!仅一个渠道就有上百的恶意应用,难以想象有多少恶意应用被分发出去。

列表中已经下架的一款应用,下架前有着百万的下载量,现已通过更换图标以及特征的方式重新上架,这样便可以在被杀毒检测出来后,更改掉自身的指纹规避查杀,此技术俗称为免杀。换了马甲重新来过,可谓野火烧不尽,春风吹又生。因这类应用图标多数与APP的名称以及内容不相符,而为了更好的避免被查杀,该类应用会使用APP加固服务进行自我保护:

被腾讯乐固加固过的apk安装包

应用被加固后很难被静态扫描查杀,与以往的报道类似(传送门: https://blog.trustlook.com/shen-du-jie-mi-yi-dong-hei-chan-shi-ru-he-tong-guo-cha-jian-hua-ji-zhu-mou-qu-li-yi-er-2/),该应用会在应用进入后台后,安装新应用并应用卸载后持续弹窗进行恶意推广:

除了不符合应用市场规则的恶意广告以外,此类应用仍具备较高的风险,如收集用户信息,并使用明文传输用户的设备信息,手机号,地理位置等:

重打包的恶意代码会连接服务器下载并加载更多的恶意代码插件,其具体的恶意行为是由服务端所控制的,因此其行为是不可预知的。如我们第一期报道中的刷量木马(传送门:https://blog.trustlook.com/hei-chan-li-qi-an-zhuo-duo-kai/),便可以该恶意应用作为载体而进行加载。而这种把恶意代码作为SDK下载,热加载作恶的方式用户完全没有感知,它可以控制用户的设备做一系列的操作,如点击广告,向剪切板写入电商的推广代码或广告,采集用户的隐私以及设备信息等,存在极大的安全隐患。

本次通过对恶意插件的网络数据进行分析后,发现了新的恶意域名,其注册信息指向杭州优投科技有限公司,其官网自身为广告投放平台:

而更耐人寻味的是,有部分网络请求与之前监控到的恶意样本的域名有所交集,因此很可能是黑产团伙作案或产业链合作关系。

对于应用商店中的恶意样本,我们只能寄希望于加强此类应用的打击力度,对已发现含有恶意代码的APP进行下架处理,防止更多的用户下载安装,并通知已下载用户对应用进行卸载,减少损失。

在与黑产的较量中,我们的产品也不断的加强与进化,Trustlook团队独立研发移动样本深度分析审核平台App Insight,在通过静态和动态结合的分析方法发现各类隐藏的恶意和敏感行为,为应用市场等场景下提供了恶意代码的识别与检测能力,确保移动端用户的隐私和数据安全。

了解更多关于Trustlook App Insight服务:https://www.trustlook.com/services/app-insight.html